روش ایجاد امنیت در شبکه های امنیتی

روش ایجاد امنیت در شبکه های امنیتی

ایجاد امنیت در شبکه

امنیت در شبکه های امنیتی

به اقداماتی که جهت محافظت شبکه در مقابل حملات داخلی و خارجی انجام میشود امنیت شبکه گفته میشود. این اقدامات دفاعی در لایههای متعددی از لبه شبکه تا داخل شبکه انجام میشود. هر لایه امنیتی شبکه، دارای سیاستهای کنترلی جهت مدیریت دسترسی کاربران مجاز و مسدود کردن دسترسی هکرها به منابع شبکه میباشد. دراین مقاله شما را با مفهوم Network Security آشنا می کنیم.

انواع حملات شبکه

Port Scanner

نرمافزاری است که درخواستهای پیاپی از یک کلاینت به سرور را جهت شناسایی پورتهای فعال ارسال میکند. این کار معمولا توسط مدیران شبکه جهت پیدا کردن پورت های باز سرور انجام میشود. البته هکرها با استفاده از این ابزار قادر به شناسایی سرویس های ارائهشده توسط این سرور با توجه به پورتهای باز میشوند و براساس این اطلاعات فرایند حمله خود را طراحی میکنند.

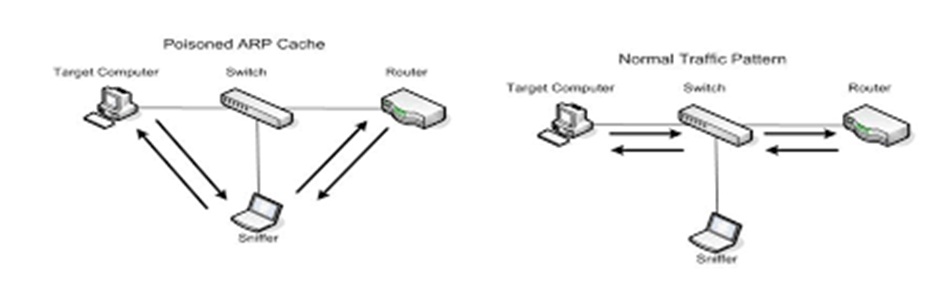

Man in The Middle

حمله مردمیانی (MITM) جزو خطرناکترین نوع حملات در شبکههای کامپیوتری است. ساختار حمله به گونه ای است که مهاجم با استفاده از روشهایی مانند Arp Poisoning، در بین دو طرف ارتباط قرار میگیرد و بدون اینکه طرفین ارتباط متوجه شوند شروع به شنود، دستکاری و جمع اوری اطلاعات می کند.

Arp Poisoning or Arp Spoofing

همانطور که میدانید وظیفه پروتکل Arp تبدیل Ip به Mac میباشد. هکرها با استفاده از این پروتکل و ایجاد بسته GArp جعلی و معرفی Ip Address گیت وی شبکه با Mac خود حمله را انجام میدهند و سیستم های شبکه براساس این بسته Arp Table خود را بهروزرسانی میکنند و در نتیجه از این پس ترافیک مربوط به خارج شبکه را تحویل مهاجم میدهند و مهاجم بعد از شنود و جمعآوری اطلاعات (MITM)، ترافیک را به گیت وی اصلی ارسال میکند تا حمله توسط کاربران و مدیران کشف نشود.

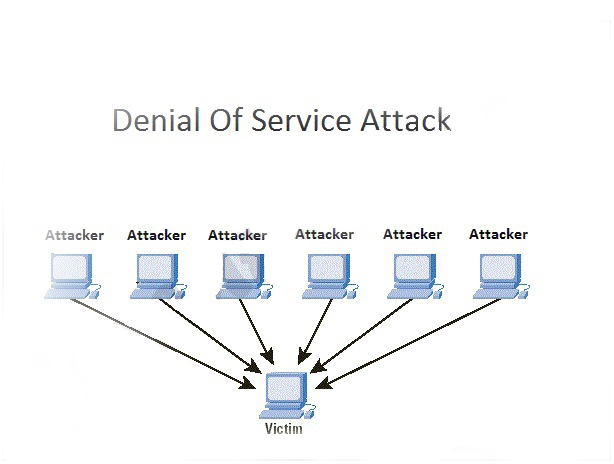

Denial-of-service attack

به مجموعه اقداماتی که جهت قطع موقت یا دائمی و یا تعلیق خدمات یک میزبان متصل به شبکه انجام میشود حملات منع سرویس یا DOS گفته میشود. اهداف حمله DOS معمولاً سایت ها یا خدمات میزبانی وب سرور با ویژگیهای مناسب مانند بانک ها، کارت های اعتباری و حتی سرورهای ریشه را هدف قرار میدهند.

در این نوع حمله هکر با استفاده از روشهای زیادی مانند سرازیر کردن درخواستها و استفاده بیش از حد از منابع (پردازنده، پایگاه داده، پهنای باند، حافظه و…) باعث کاهش سرعت سرور میشود و ممکن است حتی این کارسبب ازکارافتادن سرور شود.

هدف از این حملات جلوگیری یا متوقف کردن کارکرد عادی یک وب سایت، سرور یا سایر منابع شبکه طراحیشده است.

انواع حملات DOS

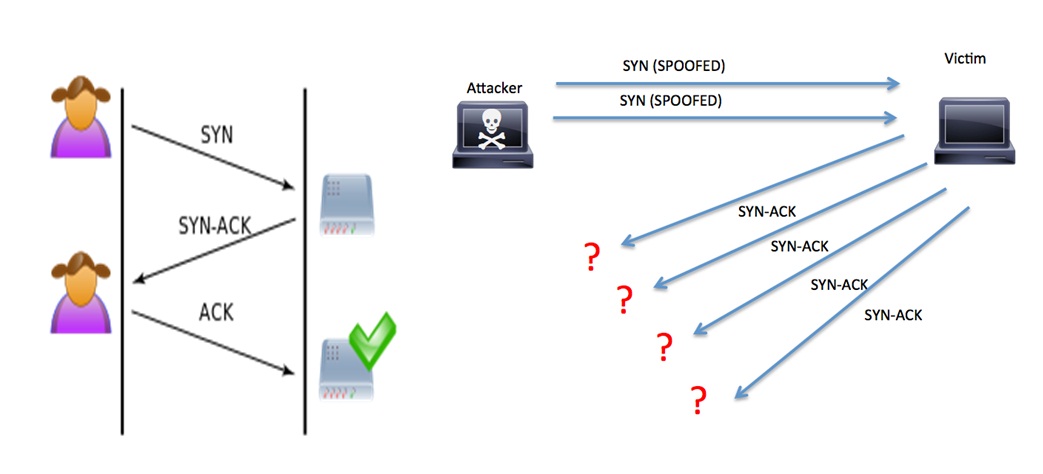

SYN Flood

در پروتکل tcp/ip جهت برقراری ارتباط بین دو عضو شبکه (کلاینت و سرور) ابتدا یک پکت Tcp/Synاز کلاینت به سرور ارسال می شود و به محض دریافت این کد سرور متوجه میشود که این کلاینت قصد برقراری ارتباط را دارد در صورت تایید این ارتباط توسط سرور، یک پکت Syn/Ack ارسال میکند و این کد برای کلاینت به مفهوم قبول ارتباط از سمت سرور بوده است و کلاینت نیز جهت برقراری اتصال یک پکت Ack برای سرور ارسال میکند از اینرو هکرها از این مکانیزم سواستفاده کرده و با استفاده از ip های جعلی اقدام به ارسال درخواستهای متعدد میکنند و در انتها نیز پاسخ سرور را جهت بستن session نمیدهد از اینرو اتصالات نیمهباز زیادی ایجاد میشود و با توجه به این که سرور قادر به پاسخگویی تعداد محدودی اتصال هست از اینرو دیگر قادر به پاسخگویی به کلاینتهای دیگر را ندارد.

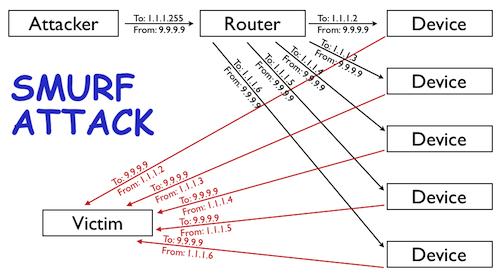

Smurf Attack

در این نوع حمله از تکنیک های ip spoofing و پروتکل icmp استفاده میشود. در این نوع حمله با تاکتیک ip spoofing هکر ip قربانی را جعل میکند و با استفاده از دستور ping شروع به تولید ترافیک Icmp echo با مقصد Broadcast میکند و در نتیجه تعداد زیادی ترافیک ICMP Reply برای قربانی ارسال میشود و در نتیجه با افزایش این ترافیک دیگر سرور قادر به پاسخگویی نیست و حتی احتمال دارد crash کند.

Ping Flood

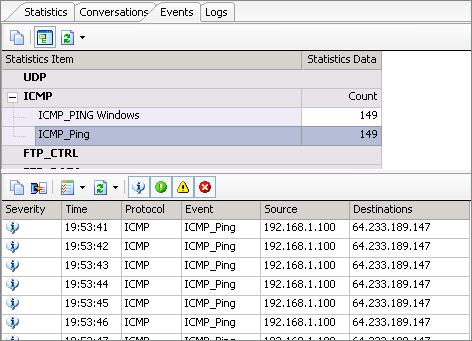

در این نوع حمله از پروتکل ICMP استفاده میشود. در حمله ping flood همانطور که از نامش مشخص است با استفاده از دستور ping کامپیوتر قربانی مورد حمله قرار میگیرد در این روش هکر با استفاده از تعداد کثیری از پکت های ping با حجم بالا باعث overload شدن کامپیوتر قربانی میشود.

آسان ترين نوع حمله، حمله Ping Flood است که تحت پروتکل ICMP کار ميکند و امروزه به عنوان Ping شناخته میشود. در شرايط عادي از دستور Ping براي بررسي صحت ارتباط بين دو کامپيوتر استفاده میشود اما در حمله Ping Flood باعث میشود تا سيل عظيمي از پکت هاي با حجم بالا براي کامپيوتر قرباني جهت Overload شدن ارسال شود. شما در تصوير زير ميتوانيد نمونهای از اين نوع حمله را مشاهده کنيد.

برای انجام این حمله ما میتوانیم از دو آپشن زیر در دستور ping استفاده کنیم.

(Ping (destination ip) –L (Packet Size(Byte)) –N (Count

Ping 192.168.1.10 –l 100 –n 10

Teardrop

هکرها با سوءاستفاده از باگهایی که در لایه های شبکه و بعضی از سیستم عاملها از قبیل ویندوز 3.1، 95، NT و لینوکس 2.0.32 و 2.1.63 قربانی خود را مورد حمله قرار میدهند. همانطور که میدانید هنگام انتقال اطلاعات از یک کامپیوتر به کامپیوتر دیگر بستهها با استفاده از آفست و شماره ترتیب مشخص میشوند و هکرها با تغییر ترتیب بستهها و آفست ها باعث میشوند کامپیوتر مقصد هنگام ادغام بستهها به مشکل برخورد و حتی crash بکند.

Distributed Denial of Service- DDoS

حملات DDos را میتوان مهلک ترین نوع از حملات Dos دانست. این نوع حمله بسیار شبیه حمله ping flood است اما با این تفاوت که از چندین کامپیوتر استفاده میشود. در این روش هکر یک دستگاه آلوده را به عنوان دستگاه اصلی (Master) به کار می برد و حمله را در سایر دستگاهها که zombie نامیده میشوند هماهنگ مینماید.

سرویس و منابع مورد حمله، (قربانیهای اولیه) و کامپیوتر های مورد استفاده در این حمله (قربانیهای ثانویه) نامیده میشوند. حملات DDoS عموماً در از کار انداختن سایت های کمپانی های عظیم از حملات DoS مؤثرتر هستند.

روشهای ایجاد امنیت در شبکه

کنترل دسترسی

مدیران شبکه میبایست شناخت کافی از کاربران و تجهیزاتی که از منابع شبکه استفاده میکنند داشته باشند و با استفاده از این اطلاعات و اجرای سیاستهای امنیتی و کنترل دسترسی کاربران جهت دسترسی به منابع شبکه از حمله هکرها و مهاجمان جلوگیری کنند. پس بهاختصار میتوان گفته به فرایند کنترل دسترسی به شبکه Network Access Control-NAC گفته میشود.

آنتیویروس

نرمافزار ضدویروس که بانامهای ویروسیاب و ویروسکش و ضد بدافزار هم شناخته میشود یکی از ابزارهای مهم جهت مبارزه با انواع ویروسها، کرم ها و تروجان ها و به طور کلی کدهای مخرب میباشد.

ضد ویروس با استفاده از راهکاری بانام Signature Matching اقدام به شناسایی ویروسها میکند. در این فرایند با توجه به ماهیت ویروس ها که شامل کدهایی مخرب است آنها را شناسایی میکند.

نرمافزار آنتیویروس سه وظیفه عمده را انجام میدهند:

۱. بازرسی یا کشف ۲. تعیین هویت یا شناسایی ۳. آلودگیزدایی یا پاکسازی

امنیت نرم افزار

هر نرم افزاری که شما برای کسبوکار خود استفاده میکنید باید از لحاظ امنیتی قابل اعتماد باشد. این خیلی مهم است که این نرم افزار را کارکنان IT شما می نویسند یا آن را میخرید! متاسفانه ممکن است هر برنامه که تهیه میکنید دارای حفرههای امینتی باشند که راه را برای نفوذ مهاجمان به شبکه باز میکند. امنیت نرم افزار شامل سخت افزار، نرم افزار و پردازشهایی جهت بستن حفرههای امنیتی

تجزیهوتحلیل رفتار ترافیک

تجزیهوتحلیل ترافیک توسط تیم امنیتی میتواند یکی از روشهای مناسب جهت امن سازی شبکه و تشخیص رفتارهای غیر طبیعی در شبکه باشد.

پشتیبان گیری مطمئن اطلاعات

درگذشته پیشگیری از دست دادن اطلاعات (Data Loss Prevention) یکی از مباحث مهم بود اما امروزه فنآوریهای جدید پشتیبان گیری اطلاعات این قابلیت را به ما میدهد که ما بتوانیم از اطلاعات سازمان خود پشتیبان بگیریم و آنها را با روشهای رمزنگاری از دست سودجویان محفوظ نگاهداریم.

فایروالها

فایروال یک دیواری است ما بین شبکه مورد اعتماد ما و شبکههای خارج غیر قابل اطمینان مانند اینترنت که با استفاده از مجموعهای از قوانین تعریفشده، ترافیک تبادلی را کنترل میکند. دیوار آتش یکی از مهمترین لایههای امنیتی شبکههای کامپیوتری است که عدم آن موجب میشود هکرها و افراد خرابکار بدون وجود داشتن محدودیتی به شبکه واردشده و کار خود را انجام دهند.

0 دیدگاه